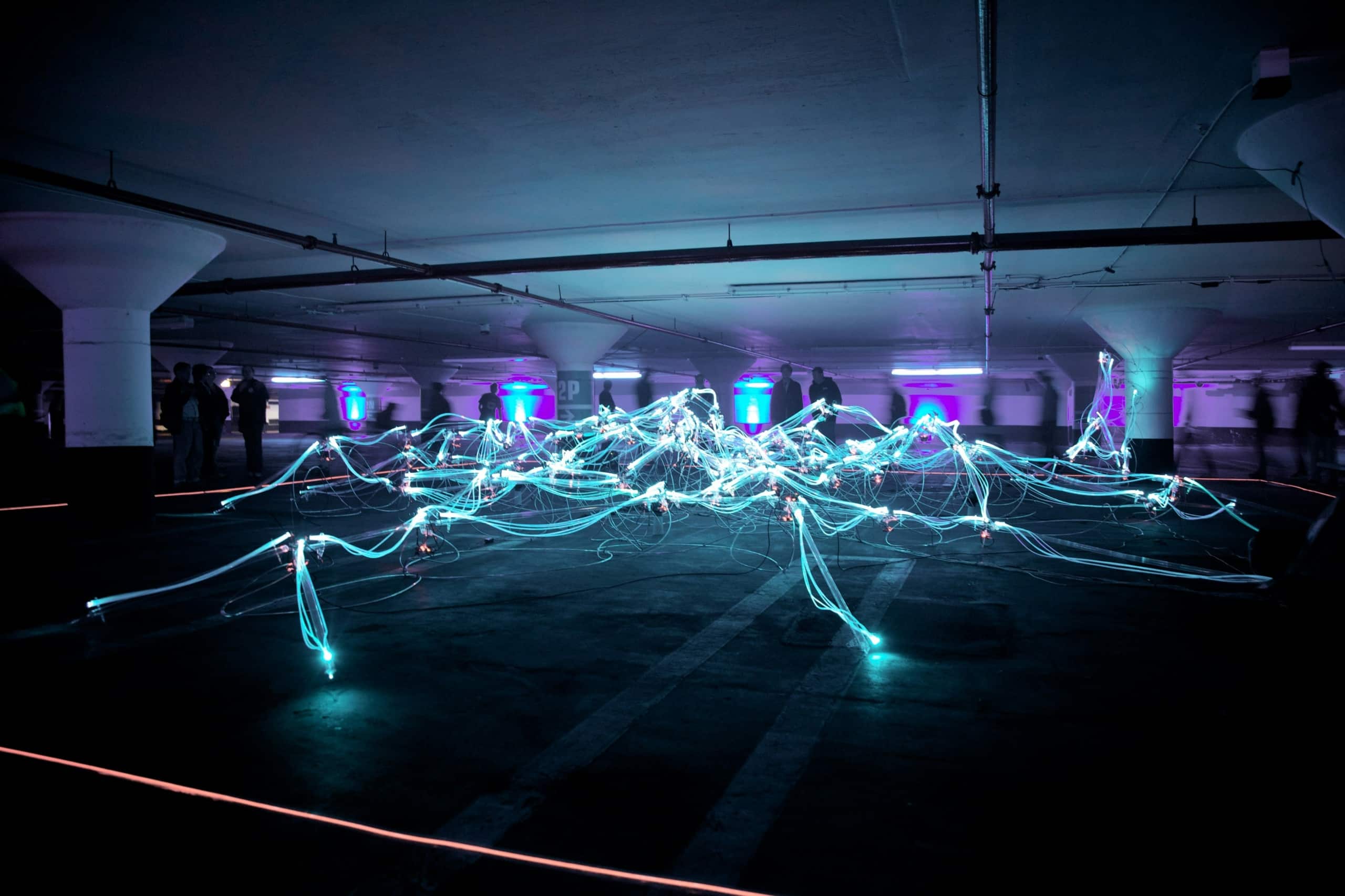

Eine interessante Geschichte fand heute morgen den Weg zu mir: Diverse Medien berichten in reißerischer Manier von infizierter Festplatten-Firmware und dass das Vorgehen doch sehr an Stuxnet erinnere. Doch betrachten wir das Ganze mal etwas kritischer und vor allem differenzierter.

Laut einem Bericht der russischen Firma Kaspersky (Aluhut auf!) verfolgt man aktuell eine Gruppe mit dem Namen „Equation“. Diese soll einen Weg gefunden haben mit einer bisher unbekannten Methode Malware in die Firmware von Festplatten zu integrieren. Dort sei sie besonders schwer aufzufinden und noch schwerer zu entfernen wie es im Bericht weiter heißt. Auf der Liste der betroffenen Hersteller sind unter anderem Samsung, IBM, Micron, Western Digital, Maxtor, Seagate, Toshiba und Hitachi zu finden.

Die Technik der Gruppe soll sich dabei stark an Stuxnet orientieren und mit ihr verbunden sein. Diese Schadsoftware aus dem Jahre 2010 stammt direkt aus der Hand der NSA. Gerade aus diesen genannten Gründen liegt die Vermutung natürlich nahe, dass vielleicht auch diese Software aus den Händen der National Security Agency stammt. Ein großer Teil der Nutzer dürfte allerdings nicht einmal bemerken, dass sie betroffen sind, denn die Software übersteht Partitionierungen und Formatierungen ohne Probleme. Auch sonst ist sie, wie eingangs schon erwähnt, nur sehr schwer auffindbar.

Kaspersky äußere gegenüber der Nachrichten-Agentur Reuters, dass man den Schädling auf Geräten in etwa 30 Ländern gefunden habe. Darunter seien vor allem die Bereiche Telekommunikation, Banken, Militär und die Medien – eben alles, was dem eigenen Land gefährlich werden kann, wenn wir davon ausgehen, dass es sich wirklich um die NSA handelt. Kaspersky selbst vermied es aber die NSA selbst mit Klarnamen zu nennen, man stellte lediglich die Nähe zu Stuxnet her. Reuters wiederum beharrt darauf, dass ein ehemaliger NSA-Mitarbeiter angedeutet habe, die Angaben und Vermutungen von Kaspersky seien korrekt.

Interessant ist dabei die Tatsache, dass es sich nicht um eine neue Software handelt. Die Spezialisten von Kaspersky konnten die Spuren bis zum Jahr 2001 zurückverfolgen. Der normale Nutzer muss allerdings keinerlei Bedenken haben, denn wie es aktuell scheint, soll die Schadsoftware erst später ihren Weg in die Firmware gefunden haben. Es ist also aktuell davon auszugehen, dass nur ein Teil der Festplatten infiziert ist um die eigenen Ziele auszuspionieren. Trotzdem ist diese Möglichkeit höchst bedenklich, wenn man sich überlegt wie einfach es scheint Hardware zu infizieren.

Seagate, Western Digital und Micron haben derweil jeweils eine Erklärung abgegeben, in denen man behauptet nichts von der Spionagesoftware zu wissen. Samsung und Toshiba lehnten indes einen Kommentar zum Sachverhalt gänzlich ab. Unklar ist zum aktuellen Zeitpunkt ebenfalls noch, wie die Angreifer an den Quellcode der Firmware kamen. Ein Sprecher von Western Digital teilte dazu noch mit, man teile keinen Code mit Behörden. Allerdings können Behörden wie das Pentagon natürlich Hardware einkaufen um diese einem Security Audit zu unterziehen. Dieser soll zeigen, ob der eingesetzte Code auch wirklich sicher ist. Auch Microsoft gibt zu diesem Zweck Einblicke in den eigenen Source-Code. Alle interessierten Nutzer finden die Analyse von Kaspersky in dieser PDF-Datei.